Beveiliging elektronische informatie-uitwisseling met derden

Gerelateerde artikelen

Beveiliging

Inleiding beveiliging van informatie

In een “Beleidskader Informatiebeveiliging” maken we duidelijk welk belang ons bedrijf hecht aan de beveiliging. Van de gegevensuitwisseling met derden en tevens hoe we daar mee omgaan.

Beveiliging van informatie is namelijk niet meer een zaak die zich beperkt tot de eigen interne bedrijfsprocessen. Die strekt zich namelijk steeds meer uit over de grenzen van de eigen organisatie heen.

Het beleid voor de beveiliging van elektronische informatie uitwisseling zetten we daarom in dit artikel in een beleidskader uiteen. Gebruik dit kader als template voor je eigen organisatie.

Gegevensbeschermingsbeleid

Door Paul Ticher en redactionele aanpassingen door ITpedia

Wanneer organisaties zich bewust worden van hun verantwoordelijkheden, vragen ze vaak of er een standaard- of modelbeleid is dat ze kunnen aannemen. Helaas is die er niet.

Gegevensbescherming gaat namelijk niet over het volgen van een vaste set regels, die voor iedereen hetzelfde zijn. Het gaat echter om het naleven van Principes, deze principes zijn erg algemeen. In elke gegeven situatie zijn er waarschijnlijk verschillende manieren van handelen die bovendien even goed in overeenstemming zijn. Welke we kiezen, hangt af van hoe onze organisatie werkt, dus met wat voor soort klanten we werken, enzovoort.

Dus in plaats van een modelbeleid te geven, kijkt dit artikel naar het soort dingen dat een gegevensbeschermingsbeleid mogelijk moet dekken, en geeft het enkele suggesties voor hoe we voor onze organisatie kunnen bepalen wat erin moet staan.

Waarom een gegevensbeschermingsbeleid?

Een gegevensbeschermingsbeleid gaat niet over het uitleggen van gegevensbescherming, er zijn immers tal van plaatsen waar we meer informatie kunnen vinden. Het gaat echter om het vastleggen van de beslissingen die onze organisatie heeft genomen over de wijze waarop wij aan haar wettelijke verantwoordelijkheden zullen voldoen, en om ervoor te zorgen dat iedereen in de organisatie weet wat hun individuele verantwoordelijkheden zijn.

Gegevensbescherming is belangrijk, niet omdat het gaat om het beschermen van gegevens, maar omdat het gaat om het beschermen van mensen. Mensen kunnen schade oplopen als hun gegevens worden misbruikt of in verkeerde handen vallen, door slechte beveiliging of door onzorgvuldige openbaarmakingen. Ze kunnen ook schade oplopen als hun gegevens onnauwkeurig of onvoldoende zijn en er beslissingen over hen worden genomen, of over welke diensten ze moeten verlenen.

Onduidelijk zijn over gegevensbescherming brengt ook het risico met zich mee dat mensen het verkeerd begrijpen en mogelijk overreageren, belemmerend worden wanneer dat niet nodig is, wat problemen veroorzaakt voor individuen en andere organisaties.

Als we iemand schade berokkenen door een inbreuk op de gegevensbescherming, moet onze organisatie deze mogelijk schadevergoeding betalen. Maar het gaat er niet echt om onze organisatie te beschermen tegen financiële schade; het gaat erom ervoor te zorgen dat iedereen in onze organisatie mensen goed kan behandelen, omdat ze weten wat ze moeten doen.

Kader voor beleid

Het Kaderdocument Gegevensbeschermingsbeleid bevat voorgestelde onderwerpen die van toepassing zijn op een typisch gegevensbeschermingsbeleid voor een organisatie.

Het kader heeft getracht de meeste gebieden te bestrijken die vereist zijn voor een gegevensbeschermingsbeleid, maar niet alle hoeven te worden aangenomen. Als we bijvoorbeeld geen geld inzamelen van individuen of hen producten of diensten probeert te verkopen, hoeven we het probleem van direct marketing niet aan te pakken. Als de organisatie haar activiteiten wijzigt, kan het natuurlijk nodig zijn dat het beleid wordt herzien: we stellen voor om het om de drie jaar te herzien.

We kunnen ook gebieden tegenkomen waar gegevensbescherming overlapt met andere kwesties – zoals vertrouwelijkheid – en dit moeten we onderzoeken om compatibiliteit tussen beleidsdocumenten te garanderen.

Voor het gemak is het raamwerk opgesplitst in 10 hoofdgebieden die vervolgens worden onderverdeeld. Deze gebieden zijn:

- Invoering.

- Verantwoordelijkheden.

- Vertrouwelijkheid.

- Veiligheid.

- Gegevensregistratie en -opslag.

- Toegang tot onderwerp.

- Transparantie.

- Toestemming.

- Directe marketing.

- Personeelstraining & acceptatie van verantwoordelijkheden.

Implementatieproces voor gegevensbeschermingsbeleid

Het volgende is een voorgesteld proces voor het initiëren en implementeren van een gegevensbeschermingsbeleid. Dit is afhankelijk van de grootte en aard van de organisatie.

- Initiëren – bespreken in team/staf/vrijwilligers/management commissievergaderingen etc.

- Formulier werkgroep (indien van toepassing),

- Raadpleeg afdelingen, teams of individuen om na te gaan voor welke doeleinden ze persoonsgegevens bewaren en welk beleid ze al hebben,

- Beleid opstellen en circuleren vervolgens onder werkgroep voor commentaar.

- Schrijf definitief beleid op.

- Publiceren en vervolgens distribueren.

- Publiceren aan mensen in de organisatie.

- Bewaken en beoordelen.

Over de auteur

Paul Ticher

Paul is een onafhankelijke specialist. Op basis van 25 jaar ervaring op het gebied van gegevensbescherming in de vrijwilligerssector kan hij trainingen geven, audits uitvoeren, helpen bij het schrijven van beleid en procedures, en tevens begeleiding geven bij specifieke problemen of vragen. Hij is bereik baar via www.paulticher.com/ of 0116 273 8191.

Toelichting:

Dit artikel stond oorspronkelijk op www.ictknowledgebase.org.uk. Deze kennisbron bestaat echter niet meer. ITpedia wil deze informatie niet verloren laten gaan en publiceert deze daarom in nieuwe of bestaande artikelen.

Informatiebeveiliging

Informatiebeveiliging is het streven de beschikbaarheid, integriteit en vervolgens exclusiviteit van de informatie te verzekeren. De onderstaande tabel geeft een overzicht van kenmerken met de mogelijke bedreigingen.

| Aspect | Kenmerk | Bedreiging |

| Beschikbaarheid | Tijdigheid | Vertraging |

| Prestatie | Wachttijden | |

| Continuïteit | Uitval | |

| Integriteit | Juistheid | Wijziging |

| Volledigheid | Verwijdering | |

| Toevoeging | ||

| Geldigheid | Verloochening * | |

| Veroudering | ||

| Echtheid | Vervalsing | |

| Exclusiviteit | Vertrouwelijkheid | Onthulling |

| Misbruik |

Tabel 1. Veiligheidsaspecten en hun bedreigingen

*) Onder “verloochenen” (repudiation) verstaan we:

indien een bericht (transactie) is verricht, kan de afzender ontkennen/verloochenen dat het bericht van hem/haar afkomstig is. Dit kan gekoppeld zijn aan bijvoorbeeld een elektronische handtekening.

Het beveiligen van informatie kunnen we zien als onderdeel van de kwaliteitszorg. Algemene kwaliteitsaspecten zoals tijdigheid, juistheid, volledigheid en actualiteit hangen namelijk nauw samen met de beveiligingsaspecten beschikbaarheid, integriteit en exclusiviteit.

Derden

Onder “derden” verstaan we:

- Alle hier genoemde relaties met uitzondering van de interne organisatie.

- Alle klanten.

- Het publiek.

De hier genoemde partijen en de klanten noemen we samen relaties (dus: derden -/- publiek).

Scope van beveiliging

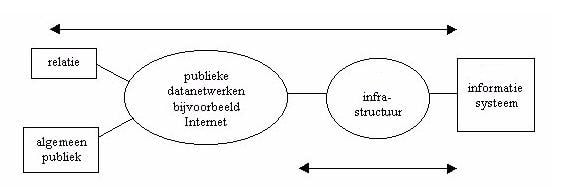

Het onderstaande figuur geeft de scope van de informatiebeveiliging weer:

Als de uitwisseling van informatie plaatsvindt met een bij de organisatie bekende relatie, dan strekt de scope van dit kader zich uit tot in het domein van de relatie. Dat wil zeggen dat het kader eisen beschrijft waaraan ook deze relatie moet voldoen.

Indien de uitwisseling van informatie plaatsvindt met het publiek, dan beperkt het kader zich tot de beveiliging van het koppelvlak met het publieke netwerk of internet.

Aan de kant de infrastructuur beperkt dit kader zich echter tot de elektronische communicatiesystemen van de organisatie. Dat wil dus zeggen de webserver en de mailserver. Maatwerk software valt dus buiten het kader. Dat komt omdat de beveiliging van deze systemen vanuit de primaire processen van de organisatie is afgedekt. Bovendien is de integriteit van de informatie die deze informatiesystemen produceren geen onderwerp binnen dit kader. De beschikbaarheid van deze systemen zou echter wel een issue kunnen zijn. Immers, als de informatie-uitwisseling een beschikbaarheidseis kent en deze afhankelijk is van een informatiesysteem, dan zullen we de eis moeten vertalen naar dat systeem. Let wel. de beschikbaarheid van een systeem hoort te zijn afgedekt door de SLA.

Het ‘Kader’ richt zich met name op de informatie-uitwisseling met een regelmatig karakter. Meestal heeft dit dus betrekking op de bedrijfsprocessen. Daarnaast moet de organisatie ook voor het persoonlijk e-mail- en internetgebruik van de medewerkers is een gedragscode opstellen.

Doelstellingen van informatiebeveiliging

In dit ‘Kader’ beschrijven we de doelstellingen van de beveiliging als volgt:

- De kwaliteit van de dienstverlening te waarborgen door de informatie-uitwisseling met derden zo in te richten dat de beschikbaarheid, integriteit en ook de exclusiviteit van die informatie is gewaarborgd.

- Te voldoen aan alle wettelijke eisen.

- De rechten van relaties te waarborgen.

- Te voorkomen dat de veiligheid van de interne informatievoorziening (binnen de organisatie) negatief wordt beïnvloed door de uitwisseling met derden.

Belang van informatiebeveiliging

Aan de hand van de doelstelling en tabel 1 kunnen we bepalen wat er gebeurt als het niet lukt om een doelstelling te realiseren:

- De elektronische dienstverlening is onbetrouwbaar en zal al snel niet meer gebruikt worden. De organisatie zal hierdoor dus een kanaal naar relaties gaan moeten missen, een kanaal dat mogelijk wel belangrijk is.

- Essentiële informatie is niet voorhanden, raakt verminkt, of komt in handen van onbevoegden. Dit kan leiden tot reputatieschade, of zelfs schadeclaims (als het om vertrouwelijke informatie gaat).

- Vanwege de AVG / GDPR moeten we een datalek aan de Privacy Autoriteit melden. Dit kan echter leiden tot een hoge boete en reputatieschade.

- De organisatie kan niet voldoen aan haar verplichtingen. Zij schaadt daarmee de rechten van relaties en kan hiervoor aansprakelijk worden gesteld, hetgeen kan leiden tot financiële schade.

- De interne informatievoorziening kan ook in gevaar komen door hackers en virussen.

Soorten informatie-uitwisseling

De volgende informatiestromen kunnen we onderkennen:

| Soort Informatiestroom | Initiatief | Bron Informatie | Bestemming | Betrouwbaarheidseisen | |||

| Beschik-baarheid | Integriteit | Vertrouwelijkheid | |||||

| 1 | Eenvoudige opvragingen en rapportages (online website) | Relatie | Organisatie | Publiek | laag | laag | laag |

| 2 | Eenvoudige opvragingen door abonnees, mag iedereen zien (online). | Relatie | Organisatie | Relaties | midden | hoog | laag |

| 3 | Standaardrapportages en maatwerk met individuele gegevens (online) | Relatie | Organisatie | Relaties | midden | hoog | hoog: userid, pw, encryptie |

| 4 | Standaard rapportage met individuele (financiële) transactie gegevens (online). Bijvoorbeeld correspondentie over de status van subsidies en betalingen | Relatie | Organisatie | Relaties | hoog | hoog | hoog: userid, pw, encryptie |

| 5 | Periodieke rapportage met individuele gegevens (e-mail) | Organisatie | Organisatie | Relaties | laag | midden | hoog: authenticatie dmv certificaten |

| 6 | Het doen van aanvragen en bestellingen (incl. betalingen, online) | Relatie | Publiek | Organisatie | laag | midden | laag |

| 7 | Aanleveren van informatie voor verwerking in informatiesystemen (online of e-mail) Evt. koppelen aan interne bedrijfssystemen | Relatie | Relaties | Organisatie | hoog | hoog | hoog Authenticatie op gewenste niveau. |

Leveranciers en beveiliging

In geval van outsourcing van Internetactiviteiten dienen we de diensten van leveranciers dus te toetsen aan het beveiligingsbeleid. Met andere woorden, leveranciers dienen zich te conformeren aan dit ’Kader’. Dit dient te zijn vastgelegd in een SLA of, bijvoorbeeld te zijn opgenomen in de leveringsvoorwaarden van de leverancier.

De volgende elementen moeten hierin tenminste zijn beschreven:

- Juridische afbakening van verantwoordelijkheden.

- Toegang tot vertrouwelijke informatie en tevens tot de ruimten van waaruit de service wordt verstrekt.

- Het recht om audits uit te (laten) voeren op de service en vervolgens de naleving van de overeenkomst.

- De algemene policy t.a.v. informatiebeveiliging.

- De bescherming van hardware en ook software inclusief verlies of wijziging van data, back-up, integriteit, beschikbaarheid en ongeautoriseerde toegang.

- Technische en functionele voorzieningen waarmee de toegang tot de service is geregeld voor gebruikers, eigenaar, beheerders en IT-organisatie.

- Performance criteria en tevens de wijze waarop we deze meten en rapporteren.

- Rapportage over het gebruik, de belasting en dus de performance van de service.

- Een heldere rapportage structuur en tevens een overeengekomen rapportindeling.

- Maatregelen tegen de bedreiging van programmatuur zoals virussen.

- De signalering en rapportage van inbreuken op de beveiliging en pogingen daartoe.

Beschrijving van de omgeving

In het omgevingsmodel zijn de volgende schillen in volgorde van betrokkenheid onderkend:

- De organisatie – medewerkers – afdelingen.

- Bestuursleden als mede de bestuursleden van benoemende organisaties.

- Ministeries en tevens door de organisatie gesubsidieerde instellingen.

- De achterban van de bestuursleden benoemende organisaties.

- Contacten buiten de branche.

- Buitenlandse organisaties.

- Zusterorganisaties in het buitenland.

- Schrijvende pers.

- Branchegenoten in het buitenland.

- Universiteiten en andere onderwijsinstellingen.

- Studenten.

- Zakelijke dienstverleners.

Discussieer mee op LinkedIn.

Mogelijk is dit een vertaling van Google Translate en kan fouten bevatten. Klik hier om mee te helpen met het verbeteren van vertalingen.

Laatste artikelen

- De IT-offerte: Waar moet je op letten bij Software en SaaS?

- De ICT-checklist voor het moderne kantoorgebouw

- De paradox van Cloud FinOps Governance: kostenbeheersing in de cloud

- De mens als AI agent: van meester naar slaaf

- Exploratief testen: Agile softwaretesting zonder testscripts

- DRY Principe: Fundament voor Schone Code en Onderhoudbare IT

- Citizen Developer Governance: Veilige Low-Code/No-Code voor medewerkers en compliance

- Uninterruptible Power Supply (UPS): Noodstroomvoorziening voor IT-Infrastructuur

- De Cloud Security Baseline: 10 kritieke auditpunten voor AWS, Azure en GCP

- Model Drift: de onvermijdelijke veroudering van AI-modellen